Ultradźwiękowe otwieranie drogi do mózgu

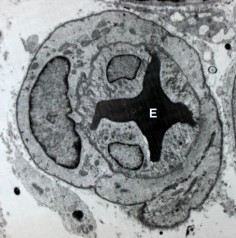

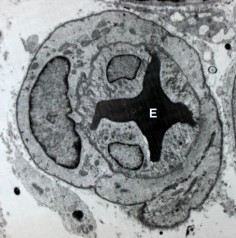

15 października 2010, 20:48Ultradźwięki, czyli fale o tak dużej częstotliwości, że są niesłyszalne przez człowieka, mają wiele zastosowań medycznych. Poza badaniami USG i niszczeniem chorych tkanek mogą wkrótce posłużyć do otwierania bariery krew-mózg.

Klucz do bariery krew-mózg

14 października 2010, 14:35Mózg, jako najważniejszy organ ciała, jest też najlepiej chroniony przed obcymi substancjami i białkami, dzięki barierze krew-mózg. Jest chroniony tak dobrze, że przeszkadza to w dostarczaniu mu leków. Znalezienie klucza do tej bariery byłoby przełomem.

Główny klucz HDCP w sieci

17 września 2010, 11:58Intel potwierdził, że umieszczony w internecie kod to główny klucz protokołu HDCP. Jego pojawienie się w sieci oznacza, że na rynek mogą trafić urządzenia typu set-top box oraz odtwarzacze Blu-ray i DVD, które będą omijały mechanizmy zabezpieczeń i pozwolą na kopiowanie i odtwarzanie chronionych treści.

Złamali zabezpieczenia PS3

20 sierpnia 2010, 13:11Grupa crackerów zapowiada, że wkrótce wyda pierwszy produkt, pozwalający na używanie pirackich gier na PlayStation 3. PS3 to jedyna konsola najnowszej generacji, której zabezpieczenia nie zostały jeszcze złamane.

Wikileaks publikuje "Ubezpieczenie"

3 sierpnia 2010, 10:49Twórcy witryny Wikileaks nadal prowadzą walkę z rządem USA. Tym razem najwyraźniej postanowili... zaszantażować Biały Dom.

Papier i blaszka forsują "bezpieczne" zamki

2 sierpnia 2010, 11:27Marc Tobias zaprezentował banalnie proste sposoby na przełamanie zabezpieczeń jednych z najlepszych zamków biometrycznych. Może i zdobywają one nagrody, ale brak im podstawowych zabezpieczeń. Są sprytne, ale nie są bezpieczne - powiedział dziennikarzom AFP, którzy przyglądali się, jak Tobias pokonuje jedne z najlepszych zamków.

Kryptografia bez przesyłania kluczy kryptograficznych

27 lipca 2010, 11:39Eksperci pracujący pod kierunkiem uczonych z UCLA Henry Samueli School of Engineering and Applied Science udowodnili, że za pomocą metod mechaniki kwantowej można stworzyć mechanizm kryptograficzny bazujący tylko i wyłącznie na fizycznej lokalizacji odbiorcy i nadawcy wiadomości.

Dwujęzyczność: klucz do przetrwania języków

24 czerwca 2010, 09:45Zespół doktora Jorge Miry z Real Universidad de Santiago de Compostela (USC) zaproponował nowy model konkurencji językowej. Wg Hiszpanów, kluczem do przetrwania zagrożonych języków o mniejszej liczbie użytkowników jest dwujęzyczność.

Trwają prace nad ulepszonym DRM

16 czerwca 2010, 08:34Grupa robocza P1817 Międzynarodowego Stowarzyszenia Inżynierów Elektryków i Elektroników (IEEE) pracuje nad nowym rodzajem mechanizmu DRM (Digital Rights Management). Ma on z jednej strony dawać legalnemu użytkownikowi pełną kontrolę nad treścią, a z drugiej - uniemożliwiać jej nielegalne rozpowszechnianie.

Dzikie okrzyki i chaos - klucz do dobrego thrillera

26 maja 2010, 15:36Twórcy filmów wykorzystują chaotyczne, nieprzewidywalne dźwięki, by wywołać w widzach określone emocje, najczęściej strach. De facto napięcie jest budowane dzięki naśladowaniu wokalizacji zdenerwowanych zwierząt. Daniel Blumstein z Uniwersytetu Kalifornijskiego w Los Angeles, który na co dzień zajmuje się okrzykami przedstawicieli rodzaju Marmota, a więc np. suślików, przeanalizował ścieżki dźwiękowe z ponad 100 obrazów, m.in. z Titanica, całej serii Obcych, Zielonej mili, Lśnienia czy Slumdoga.